Ponemon Institute verilerine göre şirketlerdeki iç kaynaklı olayların %55’i, çalışanların kasıtsız hatalarından kaynaklanıyor. Elbette yazılımlar (DLP, EDR, e-posta güvenliği vb.) bu riski azaltmada çok işe yarıyor; ancak çalışan farkındalığı olmadan tam koruma hedefi gerçekçi değil. Çünkü saldırganlar çoğu zaman duvarı delmeye değil, kapıyı personele açtırmaya çalışıyor.

Bilgi güvenliği farkındalığı eğitimini genellikle güvenlik veya BT ekipleri üstleniyor. Pek çok kurumda eğitim sadece bir “gereklilik” olarak görülüyor ve aceleye geliyor. Sonuç: Katılım var, etki yok. Peki, gerçekten işe yarayan bir eğitim programı tasarlarken nelere dikkat etmek gerekir?

Biz SearchInform olarak her yıl farklı sektörlerden ve farklı ülkelerden on binlerce kişiye eğitim veriyoruz: Kamu çalışanları, büyük şirketlerin ekipleri, kişisel veriyle çalışan operasyon birimleri… Bu insanların dikkatli olması, saldırganların planını bozan kritik unsurlardan biri. Yıllar içinde edindiğimiz gözlemleri pratik önerilerle sizlerle paylaşıyoruz.

Ne Öğretilmeli?

Son yıllarda sosyal mühendislik o kadar gündemde ki çoğu kurum, eğitim içeriğini neredeyse tamamen “phishing” odağına sıkıştırdı. Bu odaklanma elbette sonuç veriyor. Örneğin Tiryaki Agro, çalışan eğitim platformu kullanmaya başladıktan sonra zararlı bağlantılara tıklama oranının %82 azaldığını paylaşıyor.

Ama şunu unutmayalım: Sosyal mühendislik saldırıları önemli; ancak tek başına “tüm saldırılar” değil. Diğer tarafta şunlar var:

- Zayıf parolaların kırılması,

- Kurumsal parolaların kişisel hesaplarda da kullanılması,

- İki faktörlü doğrulama (2FA) kullanılmaması,

- Verinin yanlışlıkla paylaşılması (ve bazen “yanlışlıkla” denip geçilmesi),

- Kurumsal bilginin ne olduğunun net olarak bilinmemesi.

Bizim “asgari program” dediğimiz içerik seti şunları kapsıyor:

a) Sosyal mühendislik teknikleri

E-posta manipülasyonuyla başlayan süreç, bugün deepfake ve ses klonlamaya kadar uzanıyor.

b) Uzaktan çalışma ve seyahat güvenliği

“SSL, VPN” gibi kısaltmaları ezberletmek değil; hangi durumda, neyi, neden kullanması gerektiğini öğretmek önemli. Uzaktan toplantı, dosya paylaşımı, ekran paylaşımı, ortak cihaz kullanımı gibi konular mutlaka ele alınmalı.

c) Parola politikası ve 2FA

İyi parola nedir, nerede saklanır, parola yöneticisi nasıl kullanılır, 2FA neden şarttır? Çünkü parolalar çoğu zaman sahibine “benzersiz” gelir; ancak saldırgana “tahmin edilebilir” görünür.

d) İnternette dijital hijyen

Sosyal medya davranışları, açık kaynak istihbaratı (OSINT) gibi pek çok kişinin varlığından bile haberdar olmadığı yöntemlerle internette ne kadar iz bırakıldığı ve herkese açık servislerin doğurduğu riskler… Kısacası, internetin “unutmadığını” anlatmak.

e) Kurumsal bilgiyle çalışma kuralları

Ticari sır nedir, kurumsal veri kime aittir, paylaşım sınırları nerededir, yaptırım ve sorumluluklar nelerdir? Çalışan, “Bu dosyayı zaten ben oluşturdum.” diyerek veriyi dışarı çıkarmanın masum olmadığını bilmelidir.

Eğitim Formatı Nasıl Olmalı?

Bugün bilgi güvenliği farkındalığı için sayısız format var: Seminerler, mikro eğitim videoları, oyunlaştırma, simülasyonlar, atölyeler, masa başı tatbikatlar… Üstelik çevrim içi/çevrim dışı seçenekler ve hazır içerikler de mevcut.

Buna rağmen sahada en yaygın yöntem hâlâ şu: “Eğitimi aldık diye imza atın.” Dürüst olalım; bu yaklaşım çoğu zaman yalnızca evrakı tamamlar, davranışı değiştirmez.

Çalışanlar, veri güvenliği riskinin gerçekliğini ve kendilerine etkisini çoğu zaman hafife alır. Bu yüzden seçtiğiniz format ne olursa olsun mutlaka uygulama ve deneyim eklemelisiniz. Etkisi en yüksek uygulamalar şunlardır:

- Parolaların ne kadar kısa sürede kırılabildiğini göstermek,

- Katılımcıların (izinli ve etik şekilde) internette ne kadar bilgi bıraktığını, canlı OSINT örnekleriyle göstermek,

- Numara sahteciliği (spoofing) ile aramanın nasıl “kurumsal gibi” görünebildiğini anlatmak,

- Ses veya yüz klonlama örnekleriyle (dikkat: etik ve izin çerçevesinde) riskin boyutunu göstermek.

Eğitimi Etkili Kılan Unsurlar ve En Sık Yapılan Hatalar

İçerik ne kadar iyi hazırlanmış olursa olsun, bazı hatalar tüm emeği boşa çıkarabilir. En kritik dört noktayı özellikle vurgulamak isteriz.

1. İlke öğretmek yerine “işaret” ezberletmek

Çok sık gördüğümüz sorun şu: Çalışanlara saldırının mantığı öğretilmiyor; yalnızca “şunları görürsen şüphelen” listesi veriliyor. Örneğin “Gönderici adresine bakın.” deniyor. Evet, bakılmalı. Ancak saldırganlar o kadar hızlı gelişiyor ki eğitim içeriği güncellenene kadar yöntem değişmiş oluyor.

Kullanıcı, typosquatting’e (ör. “b” yerine “d”, “o” yerine “0”) dair ipuçlarını fark etmeyi öğrenir. Ama asıl kritik olan, URL’nin nasıl çalıştığını anlatmaktır; böylece adresteki bir tire gibi küçük detaylar da kafasını karıştırmaz.

Bu nedenle, özellikle phishing konusunda “anatomi” anlatılmalı: Saldırgan neyi hedefler, hangi psikolojik tuşlara basar, kullanıcıyı hangi noktada acele ettirmek ister?

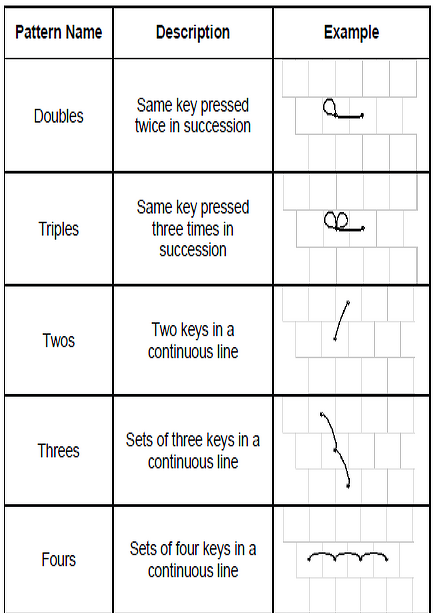

İnsanların parola oluştururken sıkça kullandığı örüntülere örnekler.

2. Eğitim sıklığını doğru ayarlayamamak

Genel bir kural olarak kurumların yılda en az bir kez kapsamlı bir bilgi güvenliği farkındalığı tatbikatı yapması sağlıklıdır (eğitim serileri, simülasyonlar, atölyeler vb.).

Daha rutin faaliyetler (anti-phishing simülasyonları, güncel sosyal mühendislik konulu kısa oturumlar) ise çeyreklik periyotlarla yapılabilir.

Ancak daha sık “yüklenmek” her zaman iyi değildir. Eğitim çok sık olursa çalışanlar şu şekilde düşünmeye başlayabilir: “Nasıl olsa güvenlik ekibi yine test e-postası atacak.” Sürekli tekrarlanan senaryolar mekanik refleks oluşturur; bıkkınlık ve duyarsızlaşma başlar. Bu da farkındalığı artırmak yerine azaltır.

3. Eğitim sonuçlarının “kimsenin umurunda olmaması”

Belki de en öldürücü hata budur. Eğitim ve test yapılır, rapor hazırlanır… Sonra dosya kapanır.

Eğitim başlamadan önce yönetimle şu konular netleştirilmelidir:

- Başarılı olanları motive edecek yöntemler (takdir, küçük ödüller, görünürlük),

- Kuralları sabote edenler veya sürekli ihlal edenler için uygulanacak yaptırımlar,

- İyileştirme planı: Kim, hangi eksiği, ne zaman kapatacak?

Çünkü çalışan şunu görürse eğitim boşa gider: “İyi yapanla kötü yapan arasında hiçbir fark yok.”

4. Hedef kitlenin özelliklerini dikkate almamak

Güvenlik veya BT uzmanının profesyonel eğitmen olması gerekmez; ancak yetişkin eğitiminin temel dinamiklerini bilmek şarttır:

- Çalışanlar, kendi öğrenme süreçlerine katılmak ister (planlama ve değerlendirme),

- Öğrenme, pratik üzerinden daha kalıcı olur,

- Yetişkinler, işine ve günlük hayatına dokunan şeyi öğrenir,

- Odak, “bilgi biriktirmek” değil, problem çözmek olmalıdır.

Bu nedenle mümkünse grupları benzer pozisyon, yaş ve iş süreçlerine göre dengelemek; örnekleri ve vaka çalışmalarını daha etkili kılar.

Bu profillemeyi klasik kâğıt testlerle yapmak şart değildir. Örneğin SearchInform Risk Monitor, çalışanları kişilik tiplerine göre otomatik profilleme imkânı sunar.

Elinizde böyle bir imkân yoksa “herkese hitap eden” temel tekniklerle ilerleyebilirsiniz: Etkili anlatım (retorik), doğru örnek seçimi, güven ilişkisi kurma ve mesajı hem mantığa hem de duyguya taşıyabilme.

Sonuç

Tüm çalışanları eğitmek, tek başına bir mucize değildir. Farkındalık, kimsenin yanlışlıkla zararlı eki açmayacağı anlamına gelmez; sorumluluk bilinci de kasıtlı veri sızıntısını yüzde yüz engellemez.

Ancak doğru tasarlanmış bir program, olay sayısını ve etkisini ciddi biçimde azaltır. Sıfırdan kurs hazırlıyorsanız hazır programlardan iskelet olarak yararlanabilirsiniz. Asıl farkı yaratan ise içeriği pratikle, gerçek vakalarla ve hedef kitlenizin dünyasına yakın örneklerle zenginleştirmenizdir.

En önemlisi şudur: Çalışanla güven ilişkisi kurmadan eğitim “yapılmış” olur, ama “işlemiş” olmaz. Bilgi güvenliğinde teknoloji bir duvarsa farkındalık da kapıdır; kapıyı kime açtığımızı bilmek zorundayız.